jorgesdb

Forer@ Senior

Contribuidor de RE

Verificad@ con 2FA

NOTA: Este hilo es diferente en estructura al resto porque no proviene de una charla, es un artículo que escribí hace un par de años y que actualizo para el foro.

Los servidores DNS son un aspecto de nuestra conexión a Internet al que no prestamos la debida atención, confiamos en los que nos ofrece por defecto nuestra operadora de Internet, y eso es un problema.

El servicio DNS es una de los pilares en los que se basa Internet para funcionar de un modo sencillo.

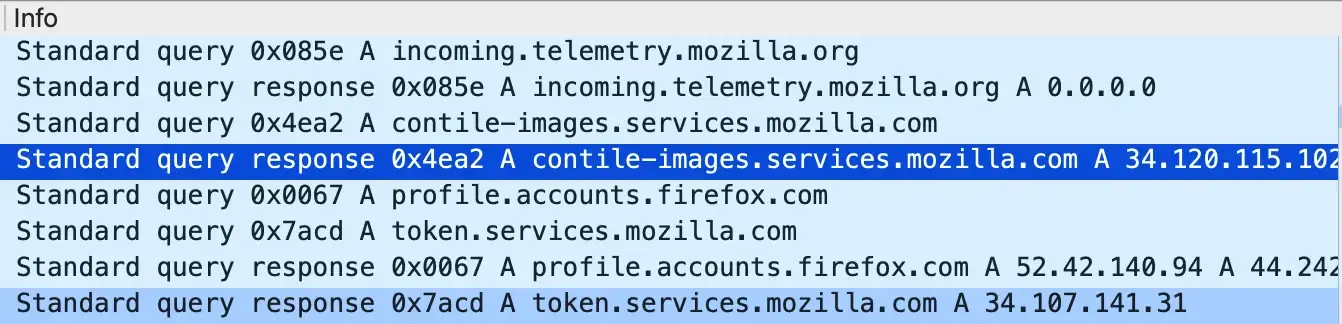

Básicamente se trata de un directorio. Cuando escribimos cualquier dominio en nuestro navegador web, nuestra aplicación de correo del móvil quiere conectarse al servidor donde se almacenan nuestros emails, cualquier juego, y en general cualquier servicio, nuestro dispositivo llama al servidor de DNS que la red le ha facilitado al conectarse y le pregunta por la dirección IP correspondiente al dominio al que necesitamos acceder.

Desde sus inicios y, desgraciadamente, por defecto, esta comunicación se hace a través del puerto 53 y sin cifrar.

Esto puede suponer varios problemas para el usuario:

De esta manera todos nuestros dispositivos harán uso de ellos, aunque el tráfico DNS no estará cifrado al seguir usando

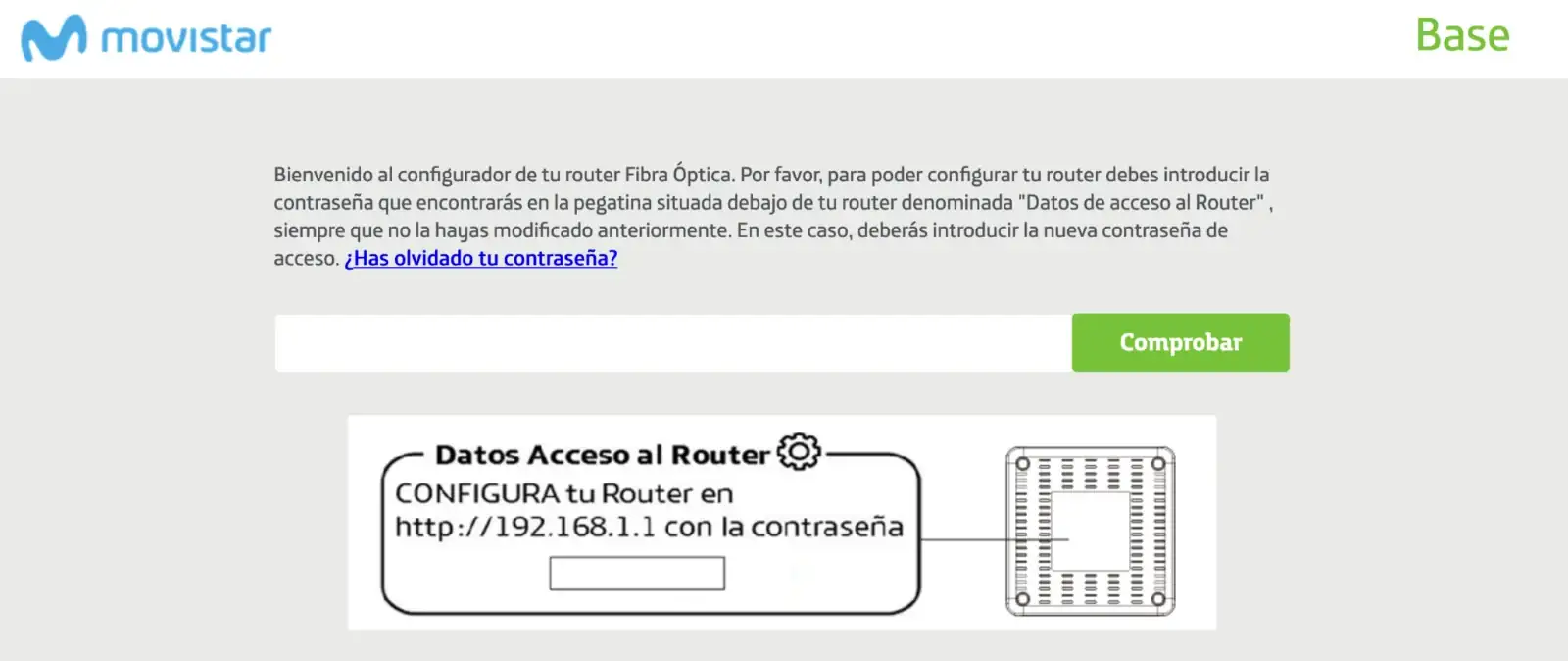

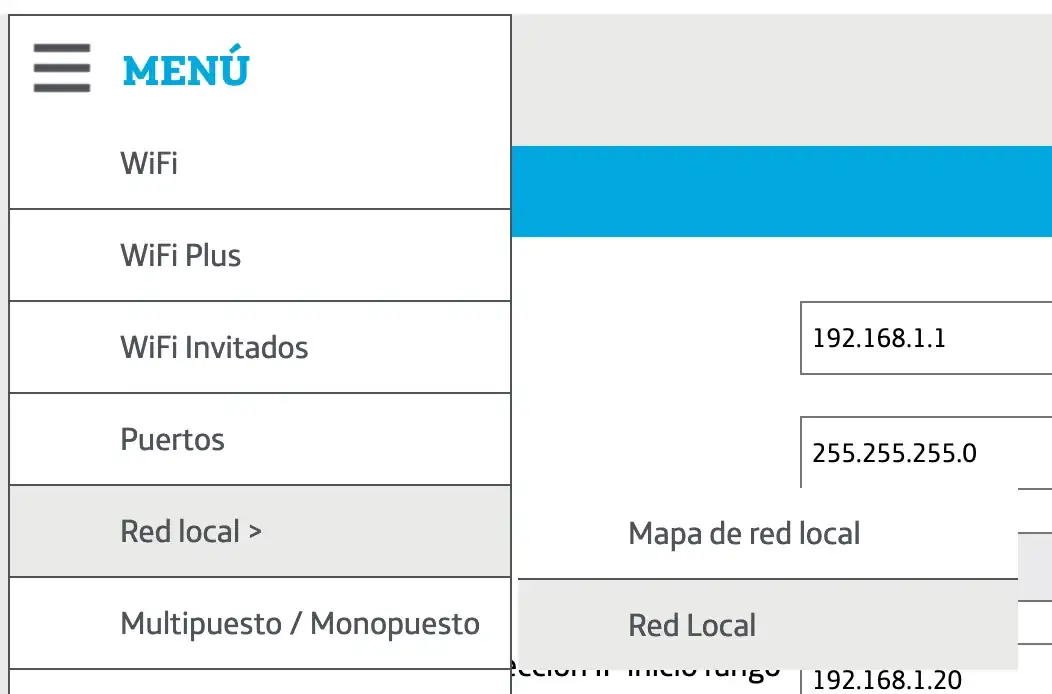

En tu navegador web accede a la IP de tu router, suele ser 192.168.1.1 o 192.168.0.1 (seguramente aparece indicado en la parte inferior del dispositivo) e identifícate.

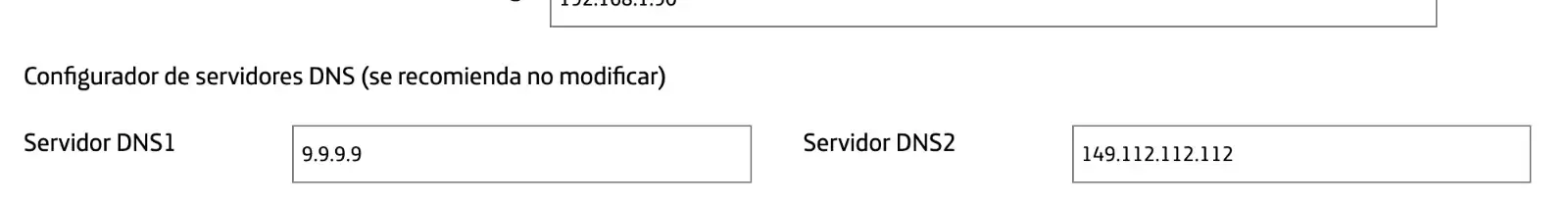

Una vez localizada la configuración, cambiamos los dos servidores DNS que trae por defecto por los nuestros, en este caso los de Quad9.

En caso de tener más servicios como telefonía fija o televisión, este cambio puede afectar a los servicios, siendo recomendable contactar con el proveedor de servicio para ver si podemos cambiar los DNS.

Hay muchas marcas y modelos, personalmente me gustan mucho los dispositivos de GL iNet, que se basan en el software libre OpenWRT para hacer funcionar su hardware.

En mi caso he configurado el router de mi operadora en modo monopuesto y es un Brume 2 el que se encarga de gestionar mi acceso a la red. Hay dos modelos, uno con carcasa de plástico y otro de aluminio, ambos con las mismas especificaciones técnicas, ambos sin WiFi.

Para el acceso WiFi siempre uso dispositivos independientes, Unifi de Ubiquiti o últimamente un Flint de GL iNet, que puede funcionar de sobra como router y WiFi sin necesidad de otros dispositivos como el Brume 2.

En un futuro próximo escribiré sobre estos dos dispositivos y como configurarlos para convertirlos en unos potentes cortafuegos.

En cualquiera de estos dispositivos podemos configurar de manera cómoda y sencilla un DNS seguro como NextDNS. También permite usar los DNS cifrados de Cloudflare, pero los estandar, sin filtro de malware o phishing.

También podemos usar el Adguard Home que trae incluido y en la configuración de esta indicarle el servidor seguro de DNS que queremos usar:

También podemos especificar directamente la IP Adguard Home, por ejemplo para usar Quad9:

tls://9.9.9.9

tls://149.112.112.112

Y no necesitaremos usar Bootstrap DNS servers como en el ejemplo de Nextcloud.

NextDNS en Android

NextDNS en iOS

NextDNS para Windows (descarga directa del instalador oficial)

NextDNS para Mac (Apple Store)

NextDNS para Linux tiene unas completas instrucciones, incluido el comando para instalar un cliente de línea de comandos.

Quad9 para Android

Existen más y cada servicio dispone de instrucciones detalladas para cada plataforma.

Los DNS con filtro de malware de Cloudflare no tienen el porcentaje de acierto que NextDNS, Quad9 o DNS4EU.

AdGuard DNS solo bloquea publicidad y trackers.

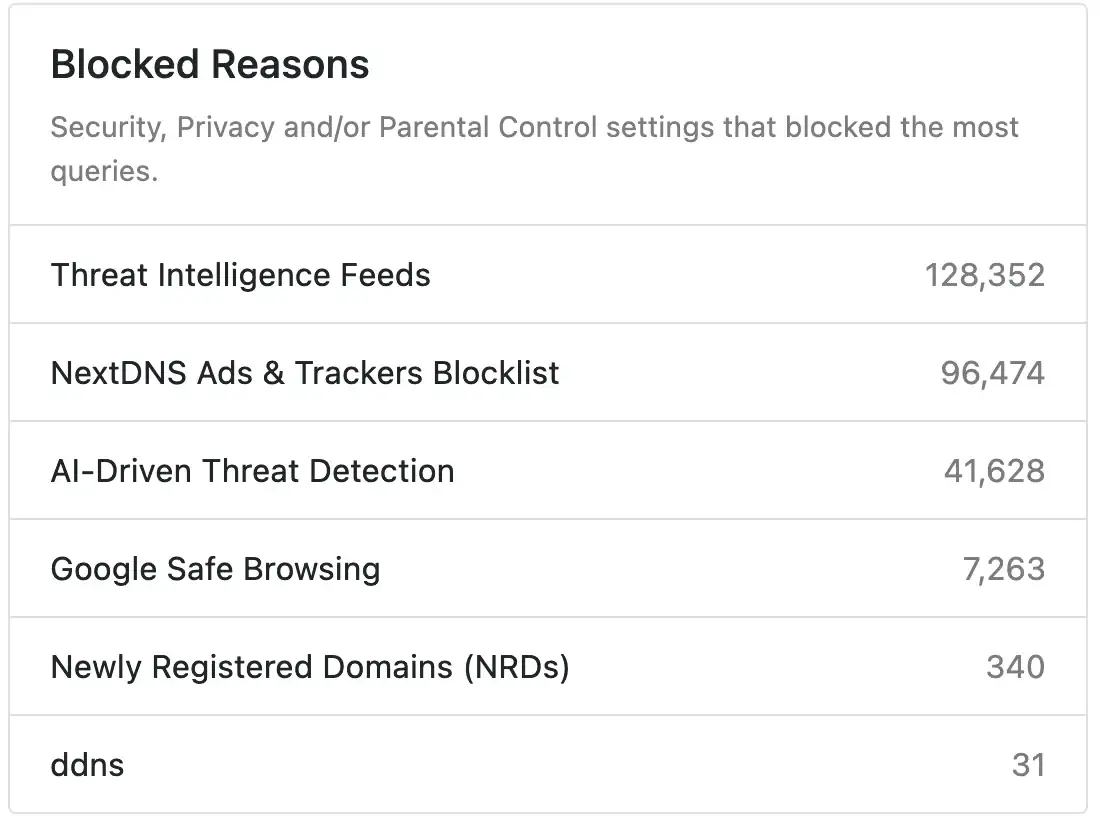

Tras someter a todos los DNS de este artículo a un test con más de 128.000 dominios maliciosos, estos 3 servicios tienen un porcentaje de acierto similar, sus fuentes de inteligencia son más o menos las mismas.

Decantarme por NextDNS se debe a que su porcentaje de detección ha sido superior e incluye un detector basado en Inteligencia Artificial (detectó 41.628 dominios maliciosos de unos 45.000 testados con esta opción).

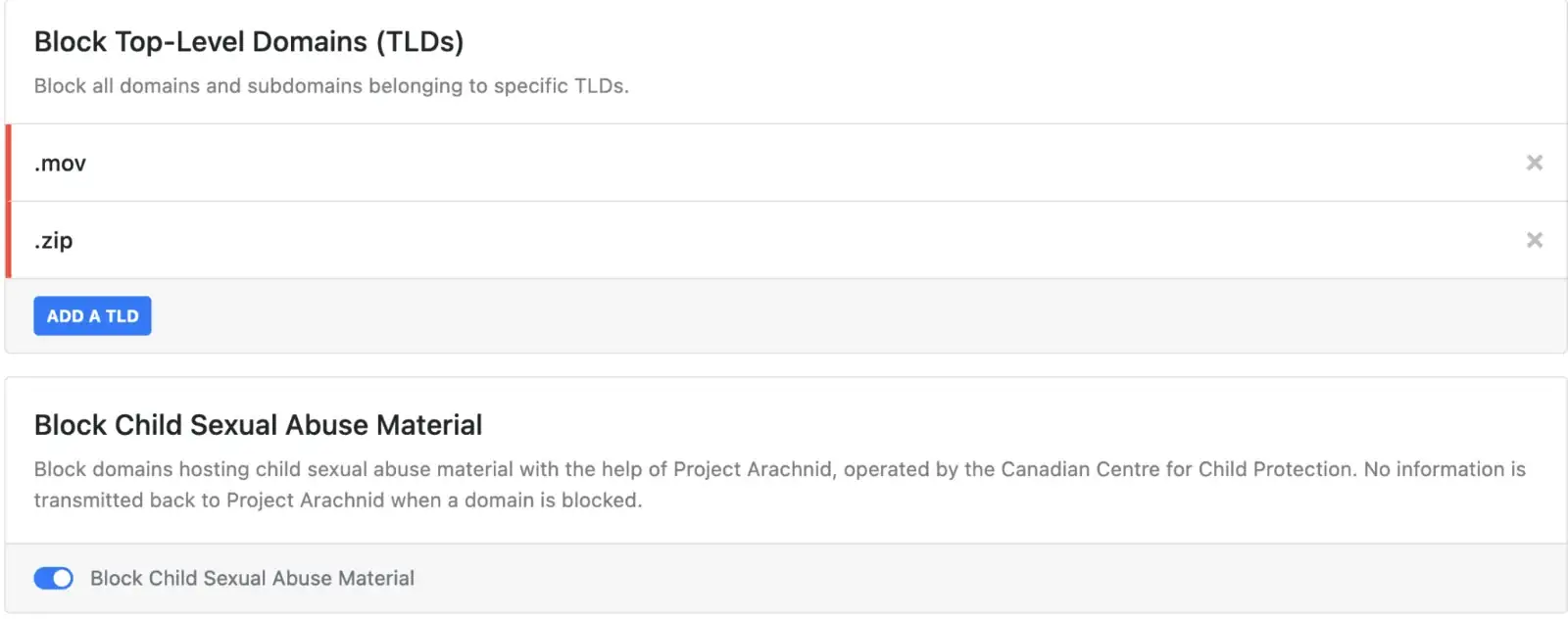

Mi función favorita es el fantástico panel de control que permite un control granular del modo de funcionamiento de la protección DNS, por dispositivos, por perfiles, bloqueo de TLD como los nuevos .zip y .mov que suponen un riesgo de seguridad importante. Algo que echo en falta en el resto de servicios.

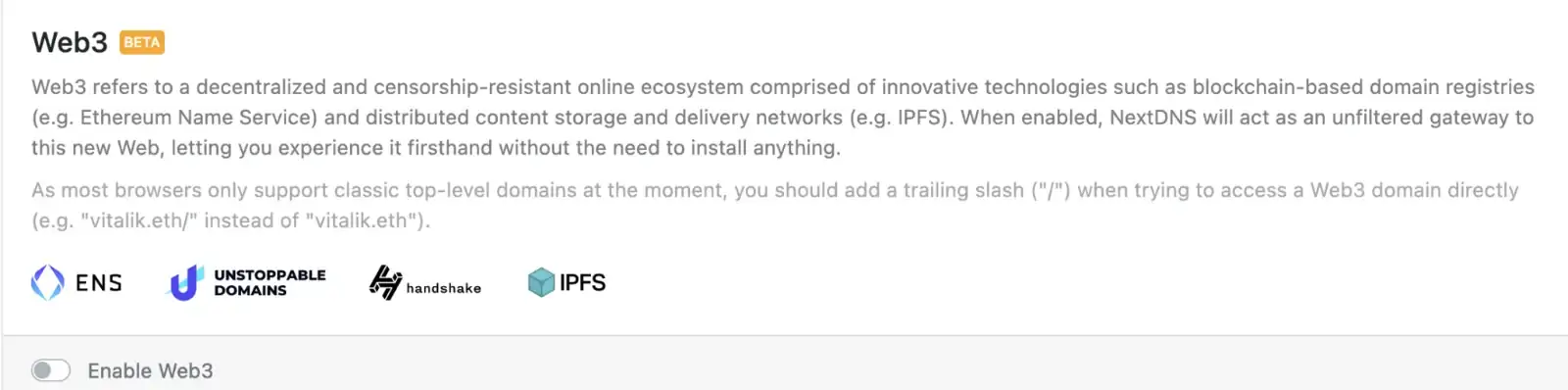

También permite bloquear dominios recién registrados (los favoritos para hacer phishing), webs con material de abuso infantil, y como beta incluye la resolución de dominios Web3

El servicio es gratuito hasta 300.000 consultas al mes, después de ese límite sigue funcionando pero se desactivan los filtros.

Tiene un servicio sin límite por 19.90€ al año.

Aunque también bloquea publicidad, funcionando conjuntamente con AdGuard Home, el porcentaje de bloqueo es superior a usar NextDNS solo, y AdGuard Home falla estrepitosamente en el bloqueo de sitios maliciosos, incluso de sitios que les he reportado personalmente como el de este enlace y que Google SafeBrowsing sí que tiene en su lista de sitios maliciosos.

Los servidores DNS son un aspecto de nuestra conexión a Internet al que no prestamos la debida atención, confiamos en los que nos ofrece por defecto nuestra operadora de Internet, y eso es un problema.

El servicio DNS es una de los pilares en los que se basa Internet para funcionar de un modo sencillo.

Básicamente se trata de un directorio. Cuando escribimos cualquier dominio en nuestro navegador web, nuestra aplicación de correo del móvil quiere conectarse al servidor donde se almacenan nuestros emails, cualquier juego, y en general cualquier servicio, nuestro dispositivo llama al servidor de DNS que la red le ha facilitado al conectarse y le pregunta por la dirección IP correspondiente al dominio al que necesitamos acceder.

Desde sus inicios y, desgraciadamente, por defecto, esta comunicación se hace a través del puerto 53 y sin cifrar.

Esto puede suponer varios problemas para el usuario:

- El tráfico DNS se puede interceptar, y en determinadas circunstancias se puede modificar para engañar al usuario y enviarlo a un servidor que no es al que quiere acceder.

- Ciertos servicios gratuitos de DNS pertenecen a conocidas empresas que son traficantes de datos y este servicio les da más información de sus usuarios para poder perfilarlos mejor y obtener un mayor retorno económico de la publicidad que venden a anunciantes.

- Los servicios de DNS que ofrecen los proveedores de Internet no ofrecen ningún nivel de seguridad, es decir, no disponen de mecanismos para bloquear sitios web maliciosos y mucho menos para bloquear publicidad.

| Proveedor | IP | Anti Malware | Ad Blocker | Precio |

| Cloudflare | 1.1.1.2 1.0.0.2 | Sí | No | Gratuito |

| Quad9 (non-profit) | 9.9.9.9 149.112.112.112 | Sí | No | Gratuito |

| DNS4EU (Cofundada por Unión Europea) | 86.54.11.1 86.54.11.201 | Sí | Sí | Gratuito |

| NextDNS | 45.90.28.113 45.90.30.113 | Sí | Sí | Gratuito Opción de pago |

| Clean Browsing | 185.228.168.9 185.228.169.9 | Sí | No | Gratuito Opción de pago |

| AdGuard DNS | 94.140.14.14 94.140.15.15 | No | Sí | Gratuito |

Como configurar estos DNS

Directamente en el router de nuestra operadora

La primera opción, la más sencilla y menos óptima, es configurar un par de estos DNS en el router facilitado por nuestra operadora de Internet.De esta manera todos nuestros dispositivos harán uso de ellos, aunque el tráfico DNS no estará cifrado al seguir usando

En tu navegador web accede a la IP de tu router, suele ser 192.168.1.1 o 192.168.0.1 (seguramente aparece indicado en la parte inferior del dispositivo) e identifícate.

Una vez localizada la configuración, cambiamos los dos servidores DNS que trae por defecto por los nuestros, en este caso los de Quad9.

En caso de tener más servicios como telefonía fija o televisión, este cambio puede afectar a los servicios, siendo recomendable contactar con el proveedor de servicio para ver si podemos cambiar los DNS.

Utilizar nuestro propio router

Muchas operadoras muestran poco o nulo interés en mantener sus routers actualizados y seguros. No es mala idea hacerse con un router propio que será el encargado de darnos los servicios de red, WiFi y seguridad.Hay muchas marcas y modelos, personalmente me gustan mucho los dispositivos de GL iNet, que se basan en el software libre OpenWRT para hacer funcionar su hardware.

En mi caso he configurado el router de mi operadora en modo monopuesto y es un Brume 2 el que se encarga de gestionar mi acceso a la red. Hay dos modelos, uno con carcasa de plástico y otro de aluminio, ambos con las mismas especificaciones técnicas, ambos sin WiFi.

Para el acceso WiFi siempre uso dispositivos independientes, Unifi de Ubiquiti o últimamente un Flint de GL iNet, que puede funcionar de sobra como router y WiFi sin necesidad de otros dispositivos como el Brume 2.

En un futuro próximo escribiré sobre estos dos dispositivos y como configurarlos para convertirlos en unos potentes cortafuegos.

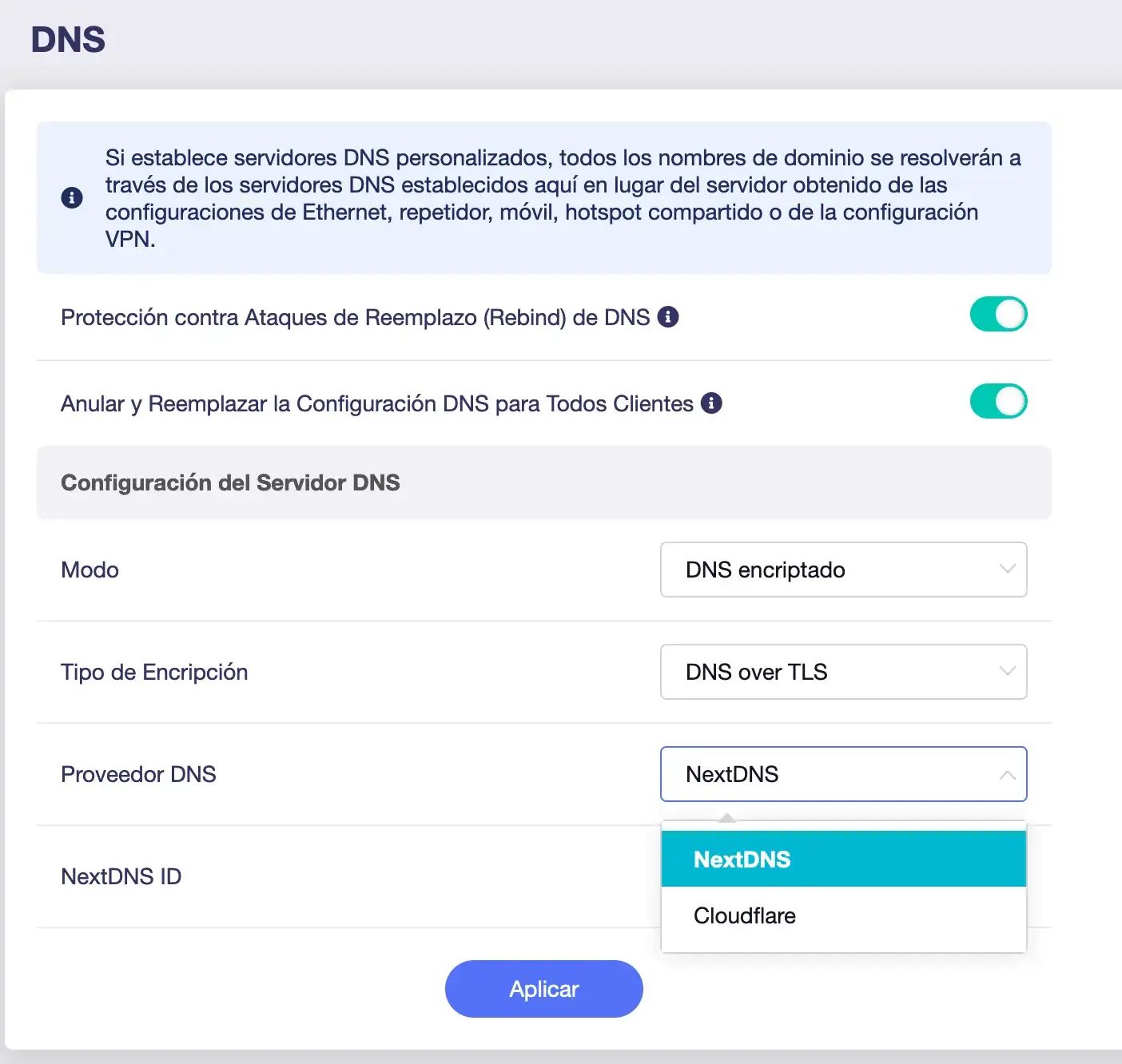

En cualquiera de estos dispositivos podemos configurar de manera cómoda y sencilla un DNS seguro como NextDNS. También permite usar los DNS cifrados de Cloudflare, pero los estandar, sin filtro de malware o phishing.

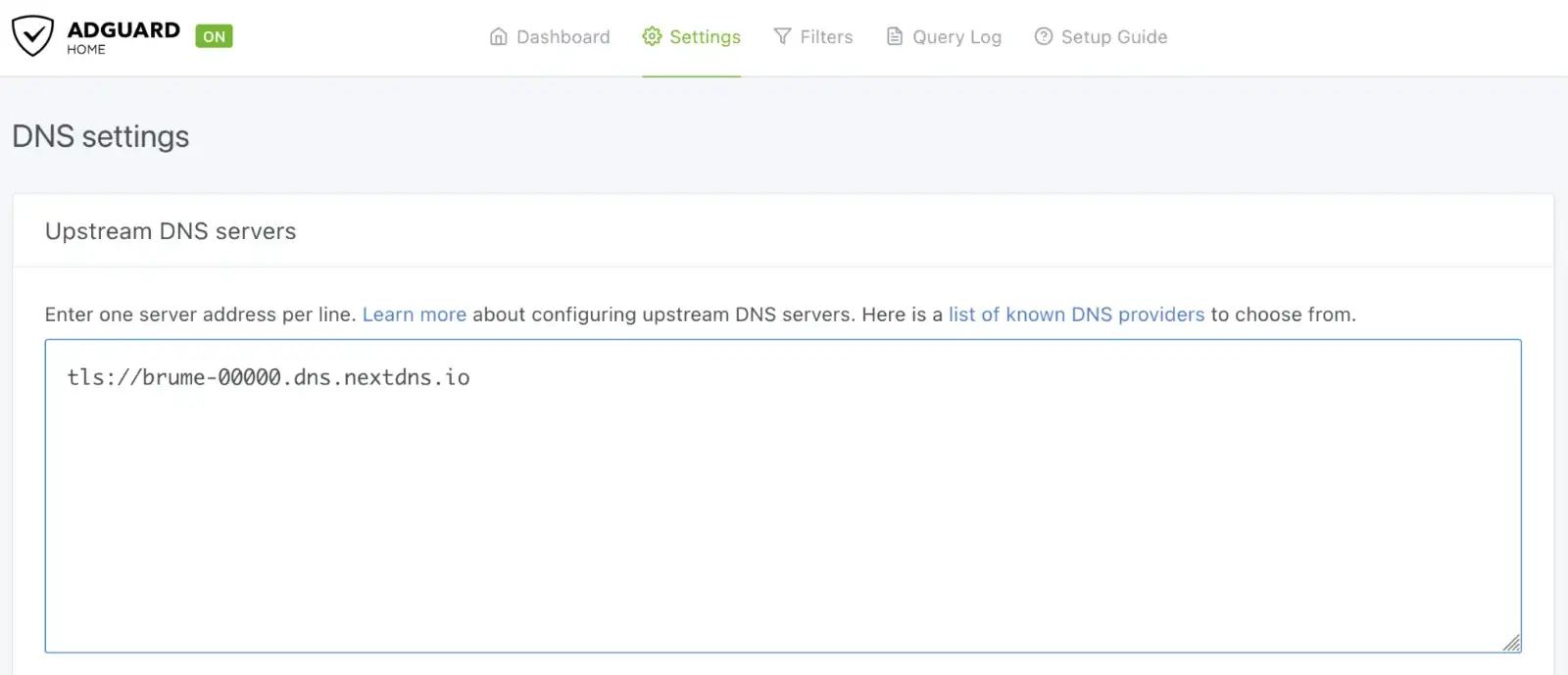

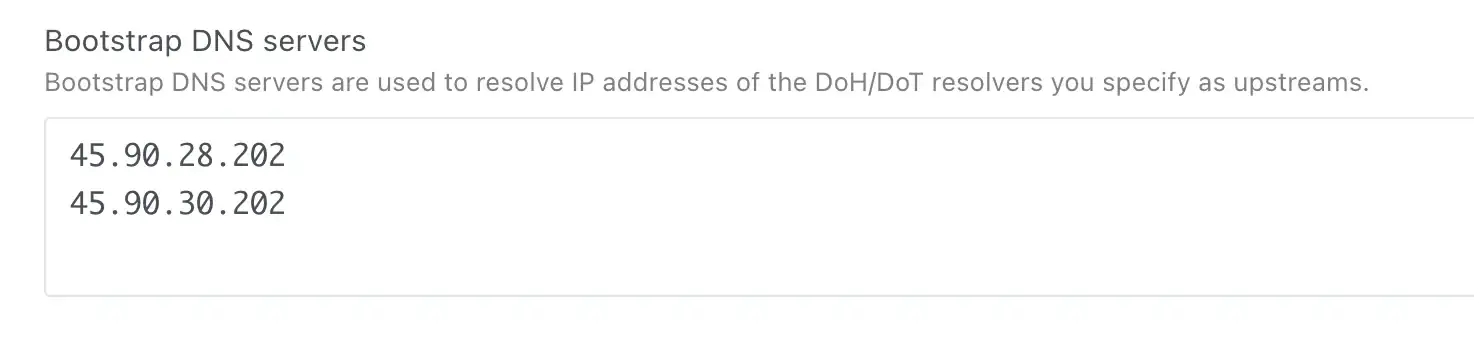

También podemos usar el Adguard Home que trae incluido y en la configuración de esta indicarle el servidor seguro de DNS que queremos usar:

También podemos especificar directamente la IP Adguard Home, por ejemplo para usar Quad9:

tls://9.9.9.9

tls://149.112.112.112

Y no necesitaremos usar Bootstrap DNS servers como en el ejemplo de Nextcloud.

Usando aplicaciones específicas directamente en nuestros dispositivos

Algunos de estos servicios nos ofrecen aplicaciones para nuestros dispositivos móviles:NextDNS en Android

NextDNS en iOS

NextDNS para Windows (descarga directa del instalador oficial)

NextDNS para Mac (Apple Store)

NextDNS para Linux tiene unas completas instrucciones, incluido el comando para instalar un cliente de línea de comandos.

Quad9 para Android

Existen más y cada servicio dispone de instrucciones detalladas para cada plataforma.

¿Que DNS elegir?

De los servicios mencionados aquí, mi elección es NextDNS.Los DNS con filtro de malware de Cloudflare no tienen el porcentaje de acierto que NextDNS, Quad9 o DNS4EU.

AdGuard DNS solo bloquea publicidad y trackers.

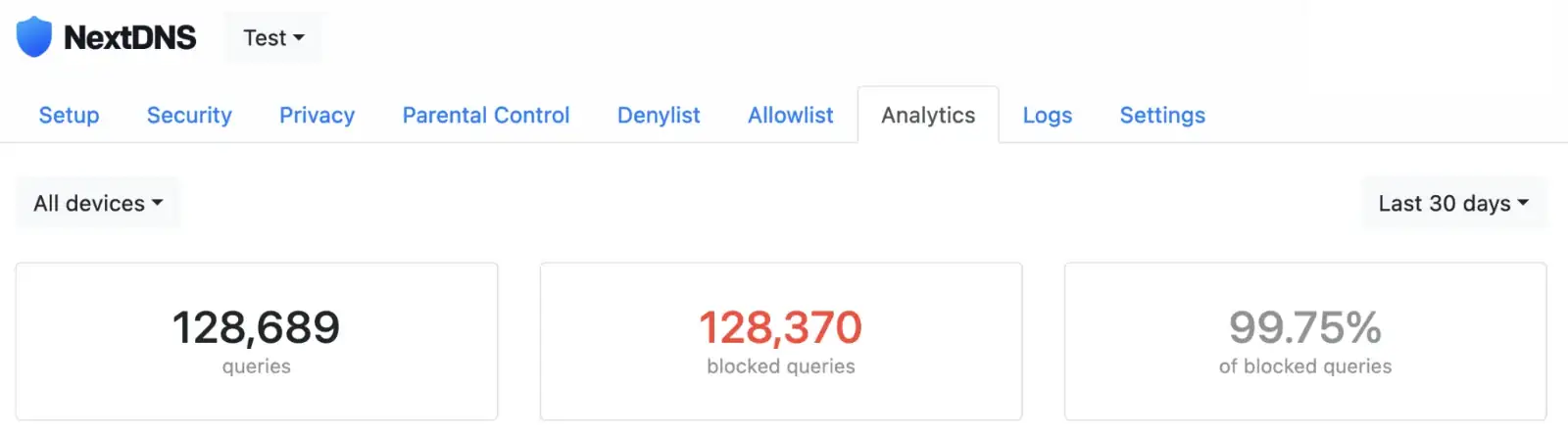

Tras someter a todos los DNS de este artículo a un test con más de 128.000 dominios maliciosos, estos 3 servicios tienen un porcentaje de acierto similar, sus fuentes de inteligencia son más o menos las mismas.

Decantarme por NextDNS se debe a que su porcentaje de detección ha sido superior e incluye un detector basado en Inteligencia Artificial (detectó 41.628 dominios maliciosos de unos 45.000 testados con esta opción).

Mi función favorita es el fantástico panel de control que permite un control granular del modo de funcionamiento de la protección DNS, por dispositivos, por perfiles, bloqueo de TLD como los nuevos .zip y .mov que suponen un riesgo de seguridad importante. Algo que echo en falta en el resto de servicios.

También permite bloquear dominios recién registrados (los favoritos para hacer phishing), webs con material de abuso infantil, y como beta incluye la resolución de dominios Web3

El servicio es gratuito hasta 300.000 consultas al mes, después de ese límite sigue funcionando pero se desactivan los filtros.

Tiene un servicio sin límite por 19.90€ al año.

Aunque también bloquea publicidad, funcionando conjuntamente con AdGuard Home, el porcentaje de bloqueo es superior a usar NextDNS solo, y AdGuard Home falla estrepitosamente en el bloqueo de sitios maliciosos, incluso de sitios que les he reportado personalmente como el de este enlace y que Google SafeBrowsing sí que tiene en su lista de sitios maliciosos.